Weiterbildung

Back-to-School: Aus dem Klassenzimmer des CAS Information Security & Risk Management. Basis für diesen Lehrgang ist das BSI-Grundschutzhandbuch, und die Teilnehmenden bereiten sich begleitend auf die CISSP-Prüfung vor. Somit ist es ein Teil des 15-tägigen Lehrgangs, ein CISSP- oder BSI-Fachthema als Blogpost aufzubereiten:

Back-to-School: Aus dem Klassenzimmer des CAS Information Security & Risk Management. Basis für diesen Lehrgang ist das BSI-Grundschutzhandbuch, und die Teilnehmenden bereiten sich begleitend auf die CISSP-Prüfung vor. Somit ist es ein Teil des 15-tägigen Lehrgangs, ein CISSP- oder BSI-Fachthema als Blogpost aufzubereiten:

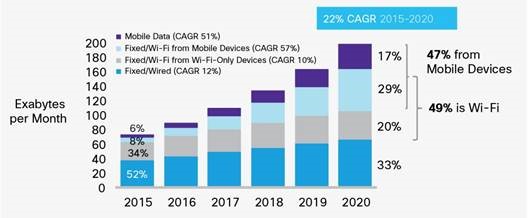

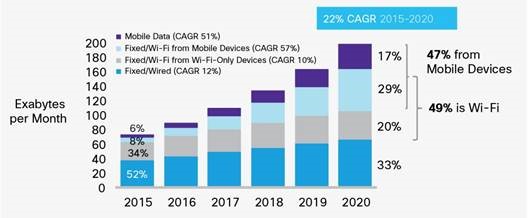

Bildquelle: IP Traffic by Access Technology, Cisco, Februar 2017.

Da ein physischer Zugriffsschutz bei WLAN quasi nicht zu bewerkstelligen ist, dürfen Unternehmen wie auch Private das Thema Sicherheit von WLAN nicht vernachlässigen. Dabei kommen Sicherheitsmassnahmen im Bereich des Access Points, der Funkverbindung, des Clients und der Kopplung zum Local Area Network zum Zug.

Folgende Sicherheitsmassnahmen werden sinnvollerweise in Bezug auf den Access realisiert:

Bildquelle: IP Traffic by Access Technology, Cisco, Februar 2017.

Da ein physischer Zugriffsschutz bei WLAN quasi nicht zu bewerkstelligen ist, dürfen Unternehmen wie auch Private das Thema Sicherheit von WLAN nicht vernachlässigen. Dabei kommen Sicherheitsmassnahmen im Bereich des Access Points, der Funkverbindung, des Clients und der Kopplung zum Local Area Network zum Zug.

Folgende Sicherheitsmassnahmen werden sinnvollerweise in Bezug auf den Access realisiert:

Blogpost wurde erstellt von Matthias Fries (Centre for Development and Environment) im Rahmen vom CAS Information Security & Risk Management. Dozenten in diesem sehr praxisorientierten Lehrgang sind: Lukas Fässler (FSDZ Rechtsanwälte & Notariat AG) Rainer Kessler (Governance Concept GmbH), Andreas Wisler (goSecurity GmbH) Beim nächsten CAS live dabei sein? Hier der Link zur Ausschreibung CAS Information Security & Risk Management Persönliche Beratung für den Lehrgang gewünscht? Einfach Prof. Martina Dalla Vecchia ein E-Mail schreiben und einen Termin vorschlagen.

zurück zu allen Beiträgen

CAS Information Security & Risk Management 2017: Wireless LAN

24. Mai 2017

Back-to-School: Aus dem Klassenzimmer des CAS Information Security & Risk Management. Basis für diesen Lehrgang ist das BSI-Grundschutzhandbuch, und die Teilnehmenden bereiten sich begleitend auf die CISSP-Prüfung vor. Somit ist es ein Teil des 15-tägigen Lehrgangs, ein CISSP- oder BSI-Fachthema als Blogpost aufzubereiten:

Back-to-School: Aus dem Klassenzimmer des CAS Information Security & Risk Management. Basis für diesen Lehrgang ist das BSI-Grundschutzhandbuch, und die Teilnehmenden bereiten sich begleitend auf die CISSP-Prüfung vor. Somit ist es ein Teil des 15-tägigen Lehrgangs, ein CISSP- oder BSI-Fachthema als Blogpost aufzubereiten:

Information Security: Sicherheit von Wireless LAN – eine vielfältige Herausforderung

Wireless LAN Netzwerke sind heute omnipräsent. Sie sind sowohl in KMU’s als auch in grossen Unternehmen, in privaten Haushalten und an öffentlichen Orten nicht mehr wegzudenken. Gemäss dem Cisco Whitepaper Global Mobile Data Traffic Forecast [1] wird bis 2020 rund 50% des IP Datenverkehrs über Wireless LAN Zugangstechnologien erfolgen, wie nachfolgende Grafik illustriert: Bildquelle: IP Traffic by Access Technology, Cisco, Februar 2017.

Da ein physischer Zugriffsschutz bei WLAN quasi nicht zu bewerkstelligen ist, dürfen Unternehmen wie auch Private das Thema Sicherheit von WLAN nicht vernachlässigen. Dabei kommen Sicherheitsmassnahmen im Bereich des Access Points, der Funkverbindung, des Clients und der Kopplung zum Local Area Network zum Zug.

Folgende Sicherheitsmassnahmen werden sinnvollerweise in Bezug auf den Access realisiert:

Bildquelle: IP Traffic by Access Technology, Cisco, Februar 2017.

Da ein physischer Zugriffsschutz bei WLAN quasi nicht zu bewerkstelligen ist, dürfen Unternehmen wie auch Private das Thema Sicherheit von WLAN nicht vernachlässigen. Dabei kommen Sicherheitsmassnahmen im Bereich des Access Points, der Funkverbindung, des Clients und der Kopplung zum Local Area Network zum Zug.

Folgende Sicherheitsmassnahmen werden sinnvollerweise in Bezug auf den Access realisiert:

- WLAN ausschalten, wenn es nicht genutzt wird

- Ändern des Standardpasswortes des Access Points

- Regelmässiges update der Firmware, um bekannte Schwachstellen zu schliessen (siehe auch softwareupdate)

- Anpassen der Antennencharakteristik, Sendeleistung und des Aufstellorts, um nur das erforderliche Gebiet mit WLAN zu versorgen

- Nicht verwendete Dienste auf dem Access Point deaktivieren

Sicherheit von Wireless LAN Literaturquellen:

Andreas Wisler, Mobile Security, Mai 2017Sicherheit von Wireless LAN Links

[1] http://www.cisco.com/c/en/us/solutions/collateral/service-provider/visual-networking-index-vni/mobile-white-paper-c11-520862.html [2] https://www.dfn-cert.de/aktuell/Google-Android-Eduroam-Zugangsdaten.html [3] https://www.heise.de/security/meldung/Android-und-die-Passwoerter-Offene-Tueren-fuer-Spionage-1917386.html http://web.fhnw.ch/plattformen/blogs/iwi/2017/05/07/cas-information-security-risk-management-softwareupdate/ https://de.wikipedia.org/wiki/EduroamBlogpost wurde erstellt von Matthias Fries (Centre for Development and Environment) im Rahmen vom CAS Information Security & Risk Management. Dozenten in diesem sehr praxisorientierten Lehrgang sind: Lukas Fässler (FSDZ Rechtsanwälte & Notariat AG) Rainer Kessler (Governance Concept GmbH), Andreas Wisler (goSecurity GmbH) Beim nächsten CAS live dabei sein? Hier der Link zur Ausschreibung CAS Information Security & Risk Management Persönliche Beratung für den Lehrgang gewünscht? Einfach Prof. Martina Dalla Vecchia ein E-Mail schreiben und einen Termin vorschlagen.