Weiterbildung

Back-to-School: Aus dem Klassenzimmer des CAS Information Security & Risk Management. Basis für diesen Lehrgang ist das BSI-Grundschutzhandbuch, und die Teilnehmenden bereiten sich begleitend auf die CISSP-Prüfung vor. Ein weiterer Teil des 15-tägigen Lehrgangs ist es, ein CISSP- oder BSI-Fachthema als Blogpost aufzubereiten. Autor: Christian Völcker

Back-to-School: Aus dem Klassenzimmer des CAS Information Security & Risk Management. Basis für diesen Lehrgang ist das BSI-Grundschutzhandbuch, und die Teilnehmenden bereiten sich begleitend auf die CISSP-Prüfung vor. Ein weiterer Teil des 15-tägigen Lehrgangs ist es, ein CISSP- oder BSI-Fachthema als Blogpost aufzubereiten. Autor: Christian Völcker

Abbildung 1: ITIL-Prozesslandschaft im Servicelebenszyklus (Basis: ITIL 2011)

In dieser Abbildung ist zum einen zu erkennen, dass Information Security Management (ISM) ein eigener Prozess ist (rosa markiert), welcher der Phase „Service Design“ zugeordnet ist, zum anderen aber noch weitere Prozesse aufgeführt sind, die spezielle Bereiche von BSI oder ISO 27001 abdecken. Dies sind zum Beispiel die Prozesse Availability Management und IT Service Continuity Management in der Phase Service Design, und Access Management in der Phase Service Operation (in Abbildung 1 jeweils fett markiert). Wir werden später noch weitere Prozesse identifizieren, die einen engen Bezug zu Information Security Management haben.

In Abbildung 1 ist auch zu sehen, dass sich der Information Security Management Prozess gemäss ITIL über alle Phasen des Servicelebenszyklus erstreckt. In der Phase Service Strategie werden die Information-Security-Strategie sowie eine Weisung (Policy) definiert. Diese müssen auf die Geschäftsstrategie und die Bedürfnisse der Business Security abgestimmt sein. In der Phase Service Design werden die Sicherheitsrisiken identifiziert und analysiert und daraus entsprechende Massnahmen und Anforderungen abgeleitet. Spätestens in der Phase Service Transition findet die konkrete Klassifizierung von Informationen, Repositories und Assets statt, und entsprechende Kontrollmechanismen werden etabliert. Im Rahmen des Deployments von neuen oder geänderten Services wird auch das Sicherheitsbewusstsein aller relevanten Stakeholder durch geeignete Massnahmen gefördert. In Service Operation werden z.B. Security Events evaluiert, Security Incidents behoben und Sicherheitslücken und Gefährdungen mit Hilfe des Prozesses Problem-Management identifiziert und nachhaltig eliminiert. Zur kontinuierlichen Überwachung und Verbesserung der Informationssicherheit werden regelmässig relevante Metriken erhoben und Reports erstellt sowie interne und externe Audits angewendet. Diese Aktivitäten können der ITIL Phase Continual Service Improvement zugeordnet werden.

Wie steht nun Information Security Management in Beziehung zu den anderen ITIL Prozessen und welche Schnittstellen hat Information Security Management zu diesen Prozessen?

Bei einer detaillierten Analyse stellen wir fest, dass ITIL zwar für jeden Prozess die wichtigsten Trigger sowie Input und Output definiert und auch den Zusammenhang zwischen den Prozessen beschreibt, aber diese Informationen nicht durchgehend konsistent sind. Abbildung 2 stellt daher einen Versuch des Autors dar, die wichtigsten Schnittstellen zwischen Information Security Management mit anderen Prozessen des Servicelebenszyklus nach ITIL aufzuzeigen.

Abbildung 1: ITIL-Prozesslandschaft im Servicelebenszyklus (Basis: ITIL 2011)

In dieser Abbildung ist zum einen zu erkennen, dass Information Security Management (ISM) ein eigener Prozess ist (rosa markiert), welcher der Phase „Service Design“ zugeordnet ist, zum anderen aber noch weitere Prozesse aufgeführt sind, die spezielle Bereiche von BSI oder ISO 27001 abdecken. Dies sind zum Beispiel die Prozesse Availability Management und IT Service Continuity Management in der Phase Service Design, und Access Management in der Phase Service Operation (in Abbildung 1 jeweils fett markiert). Wir werden später noch weitere Prozesse identifizieren, die einen engen Bezug zu Information Security Management haben.

In Abbildung 1 ist auch zu sehen, dass sich der Information Security Management Prozess gemäss ITIL über alle Phasen des Servicelebenszyklus erstreckt. In der Phase Service Strategie werden die Information-Security-Strategie sowie eine Weisung (Policy) definiert. Diese müssen auf die Geschäftsstrategie und die Bedürfnisse der Business Security abgestimmt sein. In der Phase Service Design werden die Sicherheitsrisiken identifiziert und analysiert und daraus entsprechende Massnahmen und Anforderungen abgeleitet. Spätestens in der Phase Service Transition findet die konkrete Klassifizierung von Informationen, Repositories und Assets statt, und entsprechende Kontrollmechanismen werden etabliert. Im Rahmen des Deployments von neuen oder geänderten Services wird auch das Sicherheitsbewusstsein aller relevanten Stakeholder durch geeignete Massnahmen gefördert. In Service Operation werden z.B. Security Events evaluiert, Security Incidents behoben und Sicherheitslücken und Gefährdungen mit Hilfe des Prozesses Problem-Management identifiziert und nachhaltig eliminiert. Zur kontinuierlichen Überwachung und Verbesserung der Informationssicherheit werden regelmässig relevante Metriken erhoben und Reports erstellt sowie interne und externe Audits angewendet. Diese Aktivitäten können der ITIL Phase Continual Service Improvement zugeordnet werden.

Wie steht nun Information Security Management in Beziehung zu den anderen ITIL Prozessen und welche Schnittstellen hat Information Security Management zu diesen Prozessen?

Bei einer detaillierten Analyse stellen wir fest, dass ITIL zwar für jeden Prozess die wichtigsten Trigger sowie Input und Output definiert und auch den Zusammenhang zwischen den Prozessen beschreibt, aber diese Informationen nicht durchgehend konsistent sind. Abbildung 2 stellt daher einen Versuch des Autors dar, die wichtigsten Schnittstellen zwischen Information Security Management mit anderen Prozessen des Servicelebenszyklus nach ITIL aufzuzeigen.

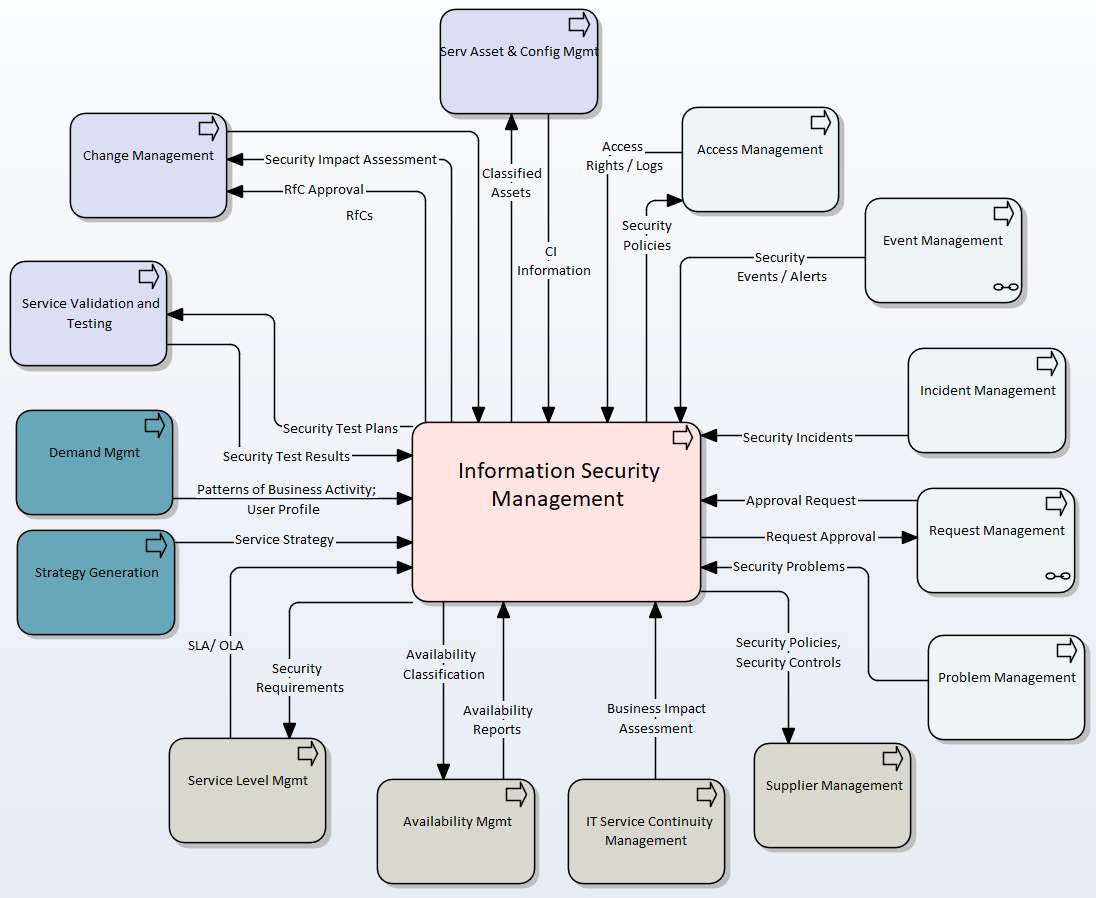

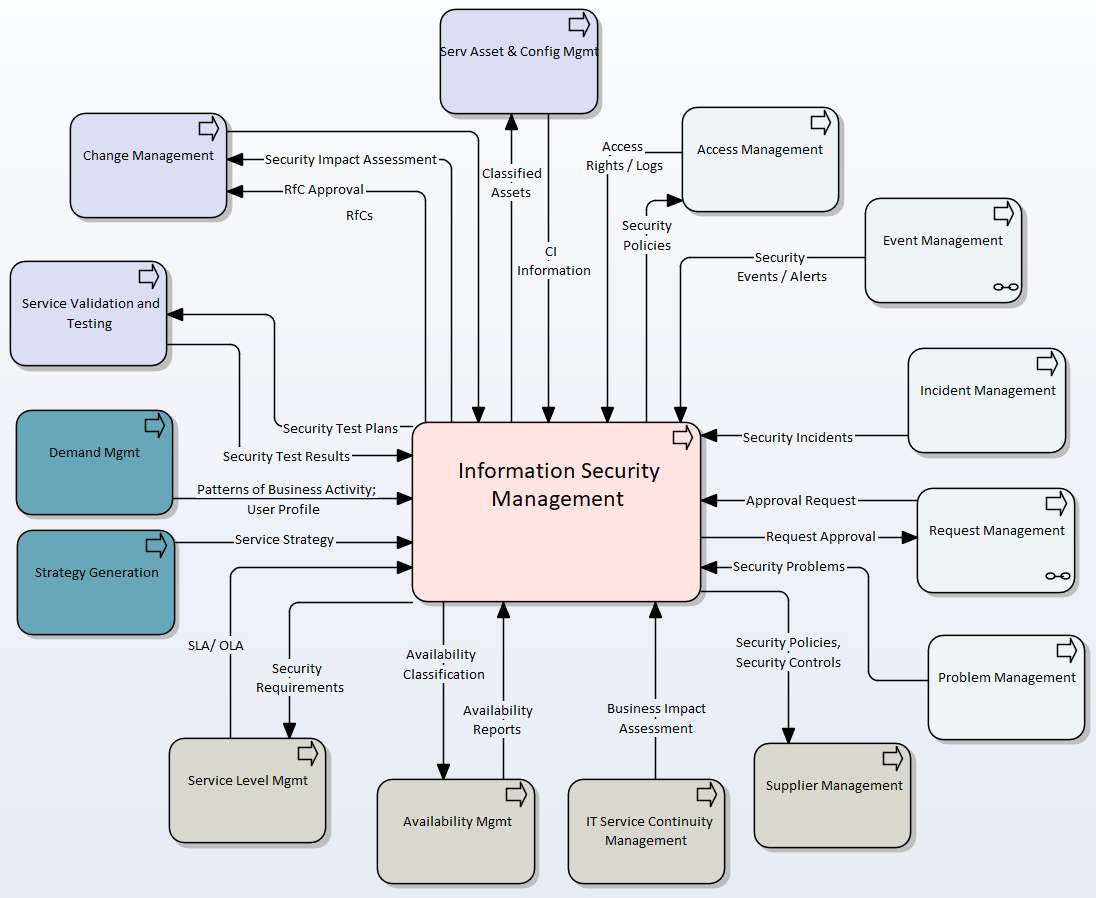

Abbildung 2: Prozessschnittstellen von Information Security Management (ISM)

Wir nennen diese Darstellung (in der Notation von Archimate 2.0) „Process Interaction Diagrams“ – wobei jeweils immer die Schnittstellen von und zu dem Prozess in der Mitte dargestellt werden. Die Schnittstellen zwischen den anderen Prozessen im Diagramm werden aus Gründen der Übersichtlichkeit weggelassen. Das in Abbildung 2 dargestellte Diagramm ist Teil eines umfassenden Prozessmodells, das der Autor für alle ITIL Prozesse erstellt hat.

Grundsätzlich lässt sich feststellen, dass Information Security Management eine sehr zentrale Bedeutung in ITIL hat. Es sind Schnittstellen zu fast allen anderen Prozessen vorhanden und es sind alle Phasen des Servicelebenszyklus vertreten (die Farbcodes der Prozesse entsprechen denen der Lebenszyklusphasen in Abbildung 1).

Aus der Phase Service Strategy liefern die Prozesse Strategy Generation und Demand Management die Service-Strategie und wesentliche Informationen zu Business Needs und Benutzerverhalten.

Alle Prozesse, die der Phase Service Design zugeordnet sind, erstrecken sich auch über die folgenden Phasen. Die meisten dieser Prozesse haben eine enge Beziehung zu Information Security Management.

Service Level Management verwendet die Sicherheitsanforderungen – insbesondere bezüglich Vertraulichkeit (Confidentiality), Integrität (Integrity) und Verfügbarkeit (Availability) zur Definition der Service Level Agreements.

Availability Management beschäftigt sich explizit mit einer der drei für Informationssicherheit definierten Kritikalitäts-Kategorien. Gemäss ITIL liefert ISM die Klassifizierung der Service Assets und erhält regelmässig die Availability Reports zu den IT und Business Services.

Ein weiterer Prozess, der explizit einen wesentlichen Aspekt von Informationssicherheit abdeckt, ist IT Service Continuity Management. Die möglichen Auswirkungen eines Ausfalls von IT Services auf das Business können aus Risikoanalysen, die im Prozess Information-Security-Management durchgeführt wurden, übernommen werden.

Supplier Management muss sicherstellen, dass alle relevanten Sicherheitsvorschriften und Sicherheitsanforderungen auch von den Lieferanten eingehalten werden.

Von den Prozessen der Service-Transition sind drei besonders wichtig für ISM:

Service Validation & Testing stellt sicher, dass die Sicherheitsanforderungen in den Testplänen und Testfällen berücksichtig werden und die Ergebnisse der Test- und Validierungsaktivitäten rapportiert werden.

Change Management wird – je nach Klassifizierung der betroffenen Service Assets – auch ISM in die Risikobeurteilung von RfCs (Request for Changes) einbeziehen und/oder explizit erforderliche Approvals einholen.

Mit Service Asset und Configuration Management wird die CMDB (Configuration Management Data Base) bereitgestellt und gepflegt. Alle Information über Configuration Items (CIs), die in einer Service Organisation benötigt werden, können aus der CMDB abgerufen werden. Dies gilt auch für die Sicherheitsklassifizierung der Assets, die vom Information-Security-Management-Prozess geliefert wird.

Die Prozesse der Phase Service Operation liefern an den Information Security Management Prozess wichtige Informationen aus dem täglichen Betrieb, wie z.B.: Access Logs, Security Events & Alerts, Security Incidents und andere sicherheitsbezogene Probleme. ISM kann auch bei Approvals von Service Requests einbezogen werden.

Selbstverständlich nutzt ISM auch das Continual Service Improvement Framework zur kontinuierlichen Verbesserung der Informationssicherheit in allen Services. Da die CSI-Prozesse dieselben Schnittstellen zu allen ITIL-Prozessen haben, wird in diesem Modell auf eine explizite Darstellung verzichtet.

Sicher können noch weitere Schnittstellen rund um Information Security Management identifiziert werden. Der Autor hat sich hier bewusst auf die seiner Ansicht nach wichtigsten Elemente beschränkt, um das gesamte Prozessmodell in einem praxistauglichen und übersichtlichen Rahmen zu halten. Das Modell wird kontinuierlich weiterentwickelt – daher sind Rückmeldungen jederzeit willkommen.

Abbildung 2: Prozessschnittstellen von Information Security Management (ISM)

Wir nennen diese Darstellung (in der Notation von Archimate 2.0) „Process Interaction Diagrams“ – wobei jeweils immer die Schnittstellen von und zu dem Prozess in der Mitte dargestellt werden. Die Schnittstellen zwischen den anderen Prozessen im Diagramm werden aus Gründen der Übersichtlichkeit weggelassen. Das in Abbildung 2 dargestellte Diagramm ist Teil eines umfassenden Prozessmodells, das der Autor für alle ITIL Prozesse erstellt hat.

Grundsätzlich lässt sich feststellen, dass Information Security Management eine sehr zentrale Bedeutung in ITIL hat. Es sind Schnittstellen zu fast allen anderen Prozessen vorhanden und es sind alle Phasen des Servicelebenszyklus vertreten (die Farbcodes der Prozesse entsprechen denen der Lebenszyklusphasen in Abbildung 1).

Aus der Phase Service Strategy liefern die Prozesse Strategy Generation und Demand Management die Service-Strategie und wesentliche Informationen zu Business Needs und Benutzerverhalten.

Alle Prozesse, die der Phase Service Design zugeordnet sind, erstrecken sich auch über die folgenden Phasen. Die meisten dieser Prozesse haben eine enge Beziehung zu Information Security Management.

Service Level Management verwendet die Sicherheitsanforderungen – insbesondere bezüglich Vertraulichkeit (Confidentiality), Integrität (Integrity) und Verfügbarkeit (Availability) zur Definition der Service Level Agreements.

Availability Management beschäftigt sich explizit mit einer der drei für Informationssicherheit definierten Kritikalitäts-Kategorien. Gemäss ITIL liefert ISM die Klassifizierung der Service Assets und erhält regelmässig die Availability Reports zu den IT und Business Services.

Ein weiterer Prozess, der explizit einen wesentlichen Aspekt von Informationssicherheit abdeckt, ist IT Service Continuity Management. Die möglichen Auswirkungen eines Ausfalls von IT Services auf das Business können aus Risikoanalysen, die im Prozess Information-Security-Management durchgeführt wurden, übernommen werden.

Supplier Management muss sicherstellen, dass alle relevanten Sicherheitsvorschriften und Sicherheitsanforderungen auch von den Lieferanten eingehalten werden.

Von den Prozessen der Service-Transition sind drei besonders wichtig für ISM:

Service Validation & Testing stellt sicher, dass die Sicherheitsanforderungen in den Testplänen und Testfällen berücksichtig werden und die Ergebnisse der Test- und Validierungsaktivitäten rapportiert werden.

Change Management wird – je nach Klassifizierung der betroffenen Service Assets – auch ISM in die Risikobeurteilung von RfCs (Request for Changes) einbeziehen und/oder explizit erforderliche Approvals einholen.

Mit Service Asset und Configuration Management wird die CMDB (Configuration Management Data Base) bereitgestellt und gepflegt. Alle Information über Configuration Items (CIs), die in einer Service Organisation benötigt werden, können aus der CMDB abgerufen werden. Dies gilt auch für die Sicherheitsklassifizierung der Assets, die vom Information-Security-Management-Prozess geliefert wird.

Die Prozesse der Phase Service Operation liefern an den Information Security Management Prozess wichtige Informationen aus dem täglichen Betrieb, wie z.B.: Access Logs, Security Events & Alerts, Security Incidents und andere sicherheitsbezogene Probleme. ISM kann auch bei Approvals von Service Requests einbezogen werden.

Selbstverständlich nutzt ISM auch das Continual Service Improvement Framework zur kontinuierlichen Verbesserung der Informationssicherheit in allen Services. Da die CSI-Prozesse dieselben Schnittstellen zu allen ITIL-Prozessen haben, wird in diesem Modell auf eine explizite Darstellung verzichtet.

Sicher können noch weitere Schnittstellen rund um Information Security Management identifiziert werden. Der Autor hat sich hier bewusst auf die seiner Ansicht nach wichtigsten Elemente beschränkt, um das gesamte Prozessmodell in einem praxistauglichen und übersichtlichen Rahmen zu halten. Das Modell wird kontinuierlich weiterentwickelt – daher sind Rückmeldungen jederzeit willkommen.

Blogpost wurde erstellt Von Christian Völcker im Rahmen vom CAS Information Security & Risk Management. Dozenten in diesem sehr praxisorientierten Lehrgang sind: Lukas Fässler (FSDZ Rechtsanwälte & Notariat AG) Rainer Kessler (Governance Concept GmbH), Andreas Wisler (goSecurity GmbH) Beim nächsten CAS live dabei sein? Hier der Link zur Ausschreibung CAS Information Security & Risk Management Der CAS findet in der Regel zweimal im Jahr statt. Starttermine: März & September Persönliche Beratung für den Lehrgang gewünscht? Einfach Prof. Martina Dalla Vecchia ein E-Mail schreiben und einen Termin vorschlagen.

zurück zu allen Beiträgen

CAS Information Security & Risk Management 2018: Sicherheitsbezogene Prozesse in ITIL

20. April 2018

Back-to-School: Aus dem Klassenzimmer des CAS Information Security & Risk Management. Basis für diesen Lehrgang ist das BSI-Grundschutzhandbuch, und die Teilnehmenden bereiten sich begleitend auf die CISSP-Prüfung vor. Ein weiterer Teil des 15-tägigen Lehrgangs ist es, ein CISSP- oder BSI-Fachthema als Blogpost aufzubereiten. Autor: Christian Völcker

Back-to-School: Aus dem Klassenzimmer des CAS Information Security & Risk Management. Basis für diesen Lehrgang ist das BSI-Grundschutzhandbuch, und die Teilnehmenden bereiten sich begleitend auf die CISSP-Prüfung vor. Ein weiterer Teil des 15-tägigen Lehrgangs ist es, ein CISSP- oder BSI-Fachthema als Blogpost aufzubereiten. Autor: Christian Völcker

Sicherheitsbezogene Prozesse in ITIL

ITIL ist das wohl am weitesten verbreitete Best Practice Framework für IT Service Management. Es deckt alle Phasen des Servicelebenszyklus einer Serviceorganisation ab, von Service-Strategie über Service Design, Service Transition bis Service Operation und beinhaltet auch Methoden und Prozesse zur kontinuierlichen Verbesserung von IT und Business Services. Prozesse spielen in ITIL eine fundamentale Rolle. Sie erstrecken sich meist über mehrere Phasen des Servicelebenszyklus, werden aber immer derjenigen Phase zugeordnet, in der die grösste Aktivität beobachtet wird. Abbildung 1 zeigt eine Übersicht aller ITIL-Prozesse und welche Phasen diese abdecken. Abbildung 1: ITIL-Prozesslandschaft im Servicelebenszyklus (Basis: ITIL 2011)

In dieser Abbildung ist zum einen zu erkennen, dass Information Security Management (ISM) ein eigener Prozess ist (rosa markiert), welcher der Phase „Service Design“ zugeordnet ist, zum anderen aber noch weitere Prozesse aufgeführt sind, die spezielle Bereiche von BSI oder ISO 27001 abdecken. Dies sind zum Beispiel die Prozesse Availability Management und IT Service Continuity Management in der Phase Service Design, und Access Management in der Phase Service Operation (in Abbildung 1 jeweils fett markiert). Wir werden später noch weitere Prozesse identifizieren, die einen engen Bezug zu Information Security Management haben.

In Abbildung 1 ist auch zu sehen, dass sich der Information Security Management Prozess gemäss ITIL über alle Phasen des Servicelebenszyklus erstreckt. In der Phase Service Strategie werden die Information-Security-Strategie sowie eine Weisung (Policy) definiert. Diese müssen auf die Geschäftsstrategie und die Bedürfnisse der Business Security abgestimmt sein. In der Phase Service Design werden die Sicherheitsrisiken identifiziert und analysiert und daraus entsprechende Massnahmen und Anforderungen abgeleitet. Spätestens in der Phase Service Transition findet die konkrete Klassifizierung von Informationen, Repositories und Assets statt, und entsprechende Kontrollmechanismen werden etabliert. Im Rahmen des Deployments von neuen oder geänderten Services wird auch das Sicherheitsbewusstsein aller relevanten Stakeholder durch geeignete Massnahmen gefördert. In Service Operation werden z.B. Security Events evaluiert, Security Incidents behoben und Sicherheitslücken und Gefährdungen mit Hilfe des Prozesses Problem-Management identifiziert und nachhaltig eliminiert. Zur kontinuierlichen Überwachung und Verbesserung der Informationssicherheit werden regelmässig relevante Metriken erhoben und Reports erstellt sowie interne und externe Audits angewendet. Diese Aktivitäten können der ITIL Phase Continual Service Improvement zugeordnet werden.

Wie steht nun Information Security Management in Beziehung zu den anderen ITIL Prozessen und welche Schnittstellen hat Information Security Management zu diesen Prozessen?

Bei einer detaillierten Analyse stellen wir fest, dass ITIL zwar für jeden Prozess die wichtigsten Trigger sowie Input und Output definiert und auch den Zusammenhang zwischen den Prozessen beschreibt, aber diese Informationen nicht durchgehend konsistent sind. Abbildung 2 stellt daher einen Versuch des Autors dar, die wichtigsten Schnittstellen zwischen Information Security Management mit anderen Prozessen des Servicelebenszyklus nach ITIL aufzuzeigen.

Abbildung 1: ITIL-Prozesslandschaft im Servicelebenszyklus (Basis: ITIL 2011)

In dieser Abbildung ist zum einen zu erkennen, dass Information Security Management (ISM) ein eigener Prozess ist (rosa markiert), welcher der Phase „Service Design“ zugeordnet ist, zum anderen aber noch weitere Prozesse aufgeführt sind, die spezielle Bereiche von BSI oder ISO 27001 abdecken. Dies sind zum Beispiel die Prozesse Availability Management und IT Service Continuity Management in der Phase Service Design, und Access Management in der Phase Service Operation (in Abbildung 1 jeweils fett markiert). Wir werden später noch weitere Prozesse identifizieren, die einen engen Bezug zu Information Security Management haben.

In Abbildung 1 ist auch zu sehen, dass sich der Information Security Management Prozess gemäss ITIL über alle Phasen des Servicelebenszyklus erstreckt. In der Phase Service Strategie werden die Information-Security-Strategie sowie eine Weisung (Policy) definiert. Diese müssen auf die Geschäftsstrategie und die Bedürfnisse der Business Security abgestimmt sein. In der Phase Service Design werden die Sicherheitsrisiken identifiziert und analysiert und daraus entsprechende Massnahmen und Anforderungen abgeleitet. Spätestens in der Phase Service Transition findet die konkrete Klassifizierung von Informationen, Repositories und Assets statt, und entsprechende Kontrollmechanismen werden etabliert. Im Rahmen des Deployments von neuen oder geänderten Services wird auch das Sicherheitsbewusstsein aller relevanten Stakeholder durch geeignete Massnahmen gefördert. In Service Operation werden z.B. Security Events evaluiert, Security Incidents behoben und Sicherheitslücken und Gefährdungen mit Hilfe des Prozesses Problem-Management identifiziert und nachhaltig eliminiert. Zur kontinuierlichen Überwachung und Verbesserung der Informationssicherheit werden regelmässig relevante Metriken erhoben und Reports erstellt sowie interne und externe Audits angewendet. Diese Aktivitäten können der ITIL Phase Continual Service Improvement zugeordnet werden.

Wie steht nun Information Security Management in Beziehung zu den anderen ITIL Prozessen und welche Schnittstellen hat Information Security Management zu diesen Prozessen?

Bei einer detaillierten Analyse stellen wir fest, dass ITIL zwar für jeden Prozess die wichtigsten Trigger sowie Input und Output definiert und auch den Zusammenhang zwischen den Prozessen beschreibt, aber diese Informationen nicht durchgehend konsistent sind. Abbildung 2 stellt daher einen Versuch des Autors dar, die wichtigsten Schnittstellen zwischen Information Security Management mit anderen Prozessen des Servicelebenszyklus nach ITIL aufzuzeigen.

Abbildung 2: Prozessschnittstellen von Information Security Management (ISM)

Wir nennen diese Darstellung (in der Notation von Archimate 2.0) „Process Interaction Diagrams“ – wobei jeweils immer die Schnittstellen von und zu dem Prozess in der Mitte dargestellt werden. Die Schnittstellen zwischen den anderen Prozessen im Diagramm werden aus Gründen der Übersichtlichkeit weggelassen. Das in Abbildung 2 dargestellte Diagramm ist Teil eines umfassenden Prozessmodells, das der Autor für alle ITIL Prozesse erstellt hat.

Grundsätzlich lässt sich feststellen, dass Information Security Management eine sehr zentrale Bedeutung in ITIL hat. Es sind Schnittstellen zu fast allen anderen Prozessen vorhanden und es sind alle Phasen des Servicelebenszyklus vertreten (die Farbcodes der Prozesse entsprechen denen der Lebenszyklusphasen in Abbildung 1).

Aus der Phase Service Strategy liefern die Prozesse Strategy Generation und Demand Management die Service-Strategie und wesentliche Informationen zu Business Needs und Benutzerverhalten.

Alle Prozesse, die der Phase Service Design zugeordnet sind, erstrecken sich auch über die folgenden Phasen. Die meisten dieser Prozesse haben eine enge Beziehung zu Information Security Management.

Service Level Management verwendet die Sicherheitsanforderungen – insbesondere bezüglich Vertraulichkeit (Confidentiality), Integrität (Integrity) und Verfügbarkeit (Availability) zur Definition der Service Level Agreements.

Availability Management beschäftigt sich explizit mit einer der drei für Informationssicherheit definierten Kritikalitäts-Kategorien. Gemäss ITIL liefert ISM die Klassifizierung der Service Assets und erhält regelmässig die Availability Reports zu den IT und Business Services.

Ein weiterer Prozess, der explizit einen wesentlichen Aspekt von Informationssicherheit abdeckt, ist IT Service Continuity Management. Die möglichen Auswirkungen eines Ausfalls von IT Services auf das Business können aus Risikoanalysen, die im Prozess Information-Security-Management durchgeführt wurden, übernommen werden.

Supplier Management muss sicherstellen, dass alle relevanten Sicherheitsvorschriften und Sicherheitsanforderungen auch von den Lieferanten eingehalten werden.

Von den Prozessen der Service-Transition sind drei besonders wichtig für ISM:

Service Validation & Testing stellt sicher, dass die Sicherheitsanforderungen in den Testplänen und Testfällen berücksichtig werden und die Ergebnisse der Test- und Validierungsaktivitäten rapportiert werden.

Change Management wird – je nach Klassifizierung der betroffenen Service Assets – auch ISM in die Risikobeurteilung von RfCs (Request for Changes) einbeziehen und/oder explizit erforderliche Approvals einholen.

Mit Service Asset und Configuration Management wird die CMDB (Configuration Management Data Base) bereitgestellt und gepflegt. Alle Information über Configuration Items (CIs), die in einer Service Organisation benötigt werden, können aus der CMDB abgerufen werden. Dies gilt auch für die Sicherheitsklassifizierung der Assets, die vom Information-Security-Management-Prozess geliefert wird.

Die Prozesse der Phase Service Operation liefern an den Information Security Management Prozess wichtige Informationen aus dem täglichen Betrieb, wie z.B.: Access Logs, Security Events & Alerts, Security Incidents und andere sicherheitsbezogene Probleme. ISM kann auch bei Approvals von Service Requests einbezogen werden.

Selbstverständlich nutzt ISM auch das Continual Service Improvement Framework zur kontinuierlichen Verbesserung der Informationssicherheit in allen Services. Da die CSI-Prozesse dieselben Schnittstellen zu allen ITIL-Prozessen haben, wird in diesem Modell auf eine explizite Darstellung verzichtet.

Sicher können noch weitere Schnittstellen rund um Information Security Management identifiziert werden. Der Autor hat sich hier bewusst auf die seiner Ansicht nach wichtigsten Elemente beschränkt, um das gesamte Prozessmodell in einem praxistauglichen und übersichtlichen Rahmen zu halten. Das Modell wird kontinuierlich weiterentwickelt – daher sind Rückmeldungen jederzeit willkommen.

Abbildung 2: Prozessschnittstellen von Information Security Management (ISM)

Wir nennen diese Darstellung (in der Notation von Archimate 2.0) „Process Interaction Diagrams“ – wobei jeweils immer die Schnittstellen von und zu dem Prozess in der Mitte dargestellt werden. Die Schnittstellen zwischen den anderen Prozessen im Diagramm werden aus Gründen der Übersichtlichkeit weggelassen. Das in Abbildung 2 dargestellte Diagramm ist Teil eines umfassenden Prozessmodells, das der Autor für alle ITIL Prozesse erstellt hat.

Grundsätzlich lässt sich feststellen, dass Information Security Management eine sehr zentrale Bedeutung in ITIL hat. Es sind Schnittstellen zu fast allen anderen Prozessen vorhanden und es sind alle Phasen des Servicelebenszyklus vertreten (die Farbcodes der Prozesse entsprechen denen der Lebenszyklusphasen in Abbildung 1).

Aus der Phase Service Strategy liefern die Prozesse Strategy Generation und Demand Management die Service-Strategie und wesentliche Informationen zu Business Needs und Benutzerverhalten.

Alle Prozesse, die der Phase Service Design zugeordnet sind, erstrecken sich auch über die folgenden Phasen. Die meisten dieser Prozesse haben eine enge Beziehung zu Information Security Management.

Service Level Management verwendet die Sicherheitsanforderungen – insbesondere bezüglich Vertraulichkeit (Confidentiality), Integrität (Integrity) und Verfügbarkeit (Availability) zur Definition der Service Level Agreements.

Availability Management beschäftigt sich explizit mit einer der drei für Informationssicherheit definierten Kritikalitäts-Kategorien. Gemäss ITIL liefert ISM die Klassifizierung der Service Assets und erhält regelmässig die Availability Reports zu den IT und Business Services.

Ein weiterer Prozess, der explizit einen wesentlichen Aspekt von Informationssicherheit abdeckt, ist IT Service Continuity Management. Die möglichen Auswirkungen eines Ausfalls von IT Services auf das Business können aus Risikoanalysen, die im Prozess Information-Security-Management durchgeführt wurden, übernommen werden.

Supplier Management muss sicherstellen, dass alle relevanten Sicherheitsvorschriften und Sicherheitsanforderungen auch von den Lieferanten eingehalten werden.

Von den Prozessen der Service-Transition sind drei besonders wichtig für ISM:

Service Validation & Testing stellt sicher, dass die Sicherheitsanforderungen in den Testplänen und Testfällen berücksichtig werden und die Ergebnisse der Test- und Validierungsaktivitäten rapportiert werden.

Change Management wird – je nach Klassifizierung der betroffenen Service Assets – auch ISM in die Risikobeurteilung von RfCs (Request for Changes) einbeziehen und/oder explizit erforderliche Approvals einholen.

Mit Service Asset und Configuration Management wird die CMDB (Configuration Management Data Base) bereitgestellt und gepflegt. Alle Information über Configuration Items (CIs), die in einer Service Organisation benötigt werden, können aus der CMDB abgerufen werden. Dies gilt auch für die Sicherheitsklassifizierung der Assets, die vom Information-Security-Management-Prozess geliefert wird.

Die Prozesse der Phase Service Operation liefern an den Information Security Management Prozess wichtige Informationen aus dem täglichen Betrieb, wie z.B.: Access Logs, Security Events & Alerts, Security Incidents und andere sicherheitsbezogene Probleme. ISM kann auch bei Approvals von Service Requests einbezogen werden.

Selbstverständlich nutzt ISM auch das Continual Service Improvement Framework zur kontinuierlichen Verbesserung der Informationssicherheit in allen Services. Da die CSI-Prozesse dieselben Schnittstellen zu allen ITIL-Prozessen haben, wird in diesem Modell auf eine explizite Darstellung verzichtet.

Sicher können noch weitere Schnittstellen rund um Information Security Management identifiziert werden. Der Autor hat sich hier bewusst auf die seiner Ansicht nach wichtigsten Elemente beschränkt, um das gesamte Prozessmodell in einem praxistauglichen und übersichtlichen Rahmen zu halten. Das Modell wird kontinuierlich weiterentwickelt – daher sind Rückmeldungen jederzeit willkommen.

Blogpost wurde erstellt Von Christian Völcker im Rahmen vom CAS Information Security & Risk Management. Dozenten in diesem sehr praxisorientierten Lehrgang sind: Lukas Fässler (FSDZ Rechtsanwälte & Notariat AG) Rainer Kessler (Governance Concept GmbH), Andreas Wisler (goSecurity GmbH) Beim nächsten CAS live dabei sein? Hier der Link zur Ausschreibung CAS Information Security & Risk Management Der CAS findet in der Regel zweimal im Jahr statt. Starttermine: März & September Persönliche Beratung für den Lehrgang gewünscht? Einfach Prof. Martina Dalla Vecchia ein E-Mail schreiben und einen Termin vorschlagen.