Der Wert von Risiko- und Informationssicherheitsmanagement in der Krise

Zertifizierte Kompetenz, um Angriffe abzuwehren und Werte zu schützen auf der Basis von BSI/ISO. Darum geht es in 15 intensiven Tagen unseres Lehrgangs. Neben Risikoanalysen, Security Frameworks und einem Deep Dive in Cybersecurity-Technologien, schreiben unsere Absolventinnen und Absolventen einen Blogbeitrag. Dieser ist von Nicola Grütter.

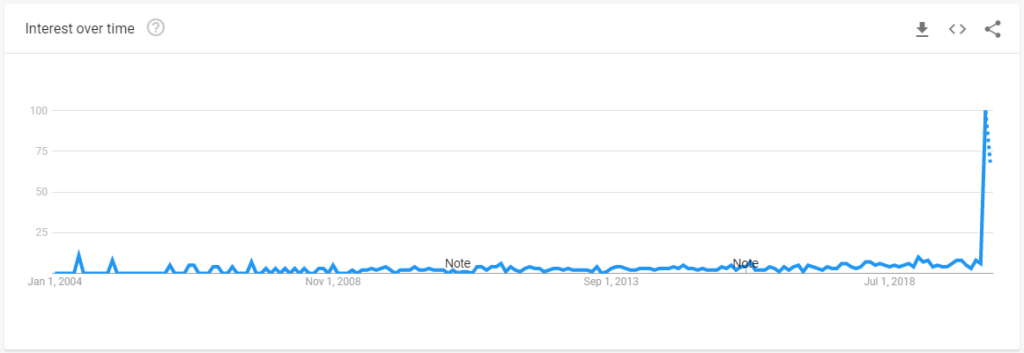

Der Ausbruch von Covid-19 stellte die Arbeitgeber in den letzten Wochen vor ganz neue Herausforderungen. Seit dem ersten bestätigten Fall in der Schweiz Ende Februar, ist das Interesse an Homeoffice exponentiell gestiegen. Dieses überdurchschnittlich steigende Interesse bestätigt eine Analyse der Suchmaschine Google. Im Zeitraum vom 15.-21. März 2020 hat der Suchbegriff Homeoffice, seit dem Start der Datensammlung von Google-Trends im Januar 2004, die maximale Popularität erreicht!

Nein, in diesem Artikel geht es nicht um die Pyjamafrage, weder um die Vorteile von Homeoffice noch um die dafür notwendigen Sicherheitsvorkehrungen. Darüber wurde in den vergangenen Wochen genügend berichtet. Auf die zunehmende Anzahl an Homeoffice-Mitarbeitenden waren viele Unternehmungen überhaupt nicht vorbereitet. Die Quintessenz ist nun, welche Lehren wir aus der Krise ziehen. Dies möchte ich aus der Sicht der Informationstechnologie und deren Sicherheit durchleuchten und drei Key Security Learnings mit auf den Weg geben; ganz nach dem Zitat von Roy T. Bennet: „The past is a place of reference, not a place of residence; the past is a place of learning, not a place of living.“

Risikomanagement

Wie lange überlebt Ihr Unternehmen ohne Einnahmen? Mein ehemaliger Geschäftspartner und Mentor hat einmal zu mir gesagt: „Unser primäres Finanzziel muss es sein, eine Liquidität zu erreichen, bei welcher wir ohne Einnahmen im Minimum sechs Monate überleben können“. Wie im Leben läuft auch in Unternehmen nicht alles nach Plan. Ein wichtiger Mitarbeitender verlässt unerwartet das Unternehmen, der Hauptlieferant kündigt die langjährige Partnerschaft oder geht Konkurs. Das sind nur einige wenige Beispiele, die uns möglicherweise hindern, die Unternehmensziele zu erreichen. Zur Identifizierung, Beurteilung und Bewertung solcher Ereignisse dient der Risikomanagementprozess. Der entscheidende Faktor dabei ist, egal ob menschliches Versagen, Handeln oder Naturgewalten, die Risiken zu kennen, sich den Konsequenzen bewusst und im Idealfall vorbereitet zu sein[1].

Die wohl weltweit bekanntesten Bilanzskandale der amerikanischen Unternehmen Enron, WorldCom und Arthur Anderson oder das Grounding der ehemaligen Schweizer Fluggesellschaft Swissair haben unter anderem dazu geführt, Risikomanagement auch gesetzlich stärker zu verankern. Als Reaktion auf die Bilanzskandale und um das Vertrauen der Anleger wiederzugewinnen, wurde zum Beispiel in den USA der «Sarbanes-Oxley Act of 2002» eingeführt [2]. Auch die Schweiz hat im Jahr 2005 entsprechende Ergänzungen im Obligationenrecht (OR) eingeführt und acht Jahre später ein neues Rechnungslegungsrecht in Kraft gesetzt. Die Richtlinien gelten jedoch nur für Unternehmen, die gemäss dem OR Artikel 727 zur ordentlichen Revision verpflichtet sind [3].

Learning Nr. 1, ob gesetzlich dazu verpflichtet oder nicht: Risikomanagement und ein internes Kontrollsystem helfen als Führungsinstrument, interne und externe Risiken zu kennen, darauf vorbereitet zu sein und am Ende langfristigen Erfolg zu haben.

IT-Strategie als Fundament

Ich bin überzeugt, dass wenn «Microsoft Teams» als weiterer Suchbegriff bei Google Trends eingegeben wird, die Kurve genauso exponentiell aussehen wird wie bei «Homeoffice». Das Angebot einer sechs monatigen Testversion war ein starker Schachzug der Microsoft-Marketing-Abteilung [4]. Ist Teams einmal aufgeschaltet, sind seine Nutzer und Nutzerinnen kaum mehr zu bremsen. Als begeisterter Nutzer mit IT-Hintergrund sehe ich zwei Herausforderungen, die nach auslaufender Testversion auf IT-Administratoren zukommen werden. Benutzer und Benutzerinnen lernen die Vorzüge von Teams zu schätzen; ein Wechsel zurück auf eine Legacy-Architektur mit Dateiserver und IP-Telefonanlage wird wohl nur noch schwer akzeptiert werden. Wieso die Chance nicht gleich nutzen und auf eine moderne Architektur wechseln?

Legacy-Architekturen führen in der neuen digitalen Welt zu immer grösser werdenden Hypotheken oder hindern gar die Fertigstellung einer neuen Lösung. Grund dafür ist oft eine fehlende IT-Strategie. Die IT entwickelt sich zunehmend zu einem erfolgskritischen Faktor so mancher Unternehmung. Auf der Basis der Unternehmensstrategie gilt es eine IT-Strategie zu erarbeiten. Die IT-Strategie definiert sich dabei als Disziplin, dem Business zu helfen, die Unternehmensziele zu erreichen. Eine fehlende IT-Strategie mit Grundsätzen einer künftigen IT-Architektur führt in vielen Fällen zu weniger oder falschen Investitionen in neue Technologien und verhindert dadurch eine Modernisierung der IT-Infrastruktur [5].

Learning Nr. 2, schaffen Sie sich eine saubere Grundlage: Auch ein Haus basiert auf einem Fundament. Dasselbe gilt für die IT-Strategie, die ein wichtiges Fundament künftiger Digitalisierungsprojekte und Geschäftsmodelle bildet.

Umgang mit Informationssicherheit und Datenschutz

Letztere Herausforderung liegt bei der Informationssicherheit und dem Datenschutz. In erster Linie ist es wichtig, den Kontext zu verstehen und die Schlagwörter richtig einordnen zu können. Informationssicherheit befasst sich mit dem Schutz von Informationen, unabhängig von deren Form (analog/digital) und ob diese auf eine Person bezogen sind oder nicht. Beim Datenschutz hingegen geht es konkret um den Schutz des Individuums, beziehungsweise dessen Privatsphäre [6].

Ein weiterer relevanter Begriff ist die IT-Sicherheit. Die IT-Sicherheit befasst sich mit der technologischen Sicherheit. Neben dem Schutz der Technologie und den digital verarbeiteten Informationen, setzt sich diese auch mit der fehlerfreien Funktion und Zuverlässigkeit der Systeme auseinander. Viele fragen sich nun, wo lässt sich das Modewort Cybersecurity im Kontext der Informationssicherheit einordnen? Bei Cybersecurity besteht die Tendenz, diese als Synonym für IT-Sicherheit zu verwenden. Cybersecurity ist aber ein weiterer logischer Sicherheitslayer, der sich mit den Angriffsvektoren befasst, die durch jemanden gezielt und mit voller Absicht als Ziel ausgewählt werden, um ein Unternehmen anzugreifen. Dies kann durch einen Maulwurf im Unternehmen oder über das Internet geschehen.

Viele IT-Abteilungen von Unternehmen haben in den letzten Wochen ihre Energie dazu verwendet, ad-hoc Cloud- und Kollaborationslösungen zu implementieren und diese dabei möglichst einzuschränken und praktische Funktionen, wie zum Beispiel die integrierte Dateiablage zur einfacheren Zusammenarbeit, zu sperren. Einerseits erfolgt dies oft unter dem gut gemeinten Ansatz, die Informationen vor fälschlichem Missbrauch oder Diebstahl schützen zu müssen. Andererseits weil es für IT-Verantwortliche einfacher ist, diese technisch innerhalb ihres Metiers zu regulieren, als sich effektiv mit den Daten und Informationen selbst zu beschäftigen.

Eine wichtige Grundlage für die Sicherheit und den Schutz der Daten ist die Klassifizierung. Die Klassifizierung stuft die Daten in unterschiedliche Kategorien ein und definiert deren Schutz- und Archivierungsbedarf. Dies ermöglicht den IT-Verantwortlichen, sich im Kern auf die relevantesten Daten und deren Schutz zu fokussieren. Eine gängige Art der Einstufung erfolgt nach den Grundwerten der Informationssicherheit, Vertraulichkeit, Verfügbarkeit und Integrität. Neben den genannten Schutzzielen liegt es den Anwendern frei, weitere Schutzziele wie die Authentizität, Verbindlichkeit, Zuverlässigkeit, Nichtabstreitbarkeit oder Privatsphäre in ihre Betrachtung einzubeziehen [7]. Bekannte Regelwerke, wie die Datenschutzgrundverordnung (DSGVO) oder der IT-Grundschutz-Katalog des Bundesamtes für Sicherheit in der Informationstechnik (BSI), verweisen auf diese Schutzziele.

Learning Nr. 3 klassifizieren sie Ihre Daten: Eine Datenklassifizierung kann am Ende entscheiden, ob die Einführung einer Kollaborationsplattform wie Microsoft Teams erfolgreich sein wird oder nicht. Nur unter Einhaltung der Vorschriften und mit einem klaren Business Case kann ein effektiver Mehrwert für das Unternehmen generiert werden.

Irgendwann wird uns bereits die nächste Krise erreichen. Die genannten Key Learnings sollen helfen, beim nächsten Mal besser vorbereitet zu sein und das Ganze zumindest ein wenig entspannter angehen zu können. Ein etablierter Risikomanagementprozess bereitet Unternehmungen genau auf solche Situationen vor (Learning Nr. 1). Mit einer dokumentierten Sourcing Governance und -Strategie (Teil der IT-Strategie, Learning Nr. 2) hat die IT einen klaren Handlungsspielraum zur Einführung neuer und moderner IT-Services. Kurzfristige ad-hoc-Lösungen ohne Berücksichtigung der gesetzlichen und unternehmerischen Vorgaben und Strategien können damit vermieden werden. Weiter setzt das Datenklassifizierungskonzept wichtige Grundlagen und Leitplanken bei der Implementierung, Kommunikation und Nutzung neuer Lösungen. Durch regelmässige Sensibilisierungsschulungen der Anwender und Anwenderinnen zum Thema Informationssicherheit, Datenschutz und Datenklassifizierungskonzept kann die Einhaltung der Schutzziele weiter gefördert werden, ohne die Anwender und Anwenderinnen mit Einschränkungen durch IT-Sicherheit an der Produktivität oder deren Auftragserfüllung zu hindern.

Autor: Nicola Grütter

Literaturquellen

[1] KMU admin.ch / Risikomanagement https://www.kmu.admin.ch/kmu/de/home/praktisches-wissen/finanzielles/risikomanagement/ziele-und-nutzen-des-risikomanagements.html

[2] Sarbanes-Oxley Act https://www.thebalance.com/sarbanes-oxley-act-of-2002-3306254

[3] Gesetzliche Grundlagen Schweiz https://www.kmu.admin.ch/kmu/de/home/praktisches-wissen/finanzielles/risikomanagement/gesetzliche-grundlagen-und-normen.html

[4] Microsoft Teams sechs Monate Trial-Version https://docs.microsoft.com/en-us/microsoftteams/e1-trial-license

[5] IT-Organisation für Ihre Digitalisierungsstrategie (von Nicola Grütter) https://www.linkedin.com/pulse/organisation-für-ihre-digitalisierungsstrategie-nicola-grütter

[6] Datenschutz https://www.edoeb.admin.ch/edoeb/de/home/datenschutz/ueberblick/datenschutz.html

[7] Grundwerte der Informationssicherheit, Schutzziele https://www.bsi.bund.de/DE/Themen/ITGrundschutz/ITGrundschutzKompendium/vorkapitel/Glossar_.html

Autor: Nicola Grütter

CAS Cybersecurity und Information Risk Management

Beim nächsten CAS Cybersecurity und Information Risk Management dabei sein?

Persönliche Beratung

Sie würden sich gerne persönlich beraten lassen? Senden Sie ein E-Mail an martina.dallavecchia@fhnw.ch und vereinbaren Sie einen Termin.

Dozenten in diesem sehr praxisorientierten Lehrgang sind:

Martina Dalla Vecchia (FHNW, Programmleitung)

Lukas Fässler (FSDZ Rechtsanwälte & Notariat AG)

Rainer Kessler (PwC)

Andreas Wisler (goSecurity GmbH)