Cybersecurity: Wie können Sicherheitsvorfälle priorisiert und dokumentiert werden?

Zertifizierte Kompetenz, um Angriffe abzuwehren und Werte zu schützen auf der Basis von BSI/ISO. Darum geht es in 15 intensiven Tagen unseres Lehrgangs. Neben Risikoanalysen, Security Frameworks und einem Deep Dive in Cybersecurity-Technologien, schreiben unsere Absolventinnen und Absolventen einen Blogbeitrag. Dieser ist von Matthias Mader.

Wie kann man durch Krisen sicher und vorbereitet navigieren, was ist wichtig und trägt entscheidend zur erfolgreichen Notfall- und Krisenbewältigung bei.

1. Vorbereitung ist das halbe Leben

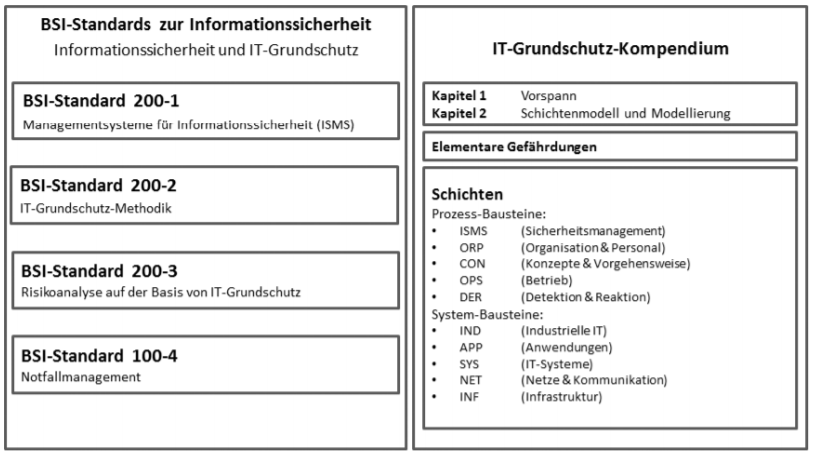

Wer erfolgreich einen Sicherheitsvorfall bewältigen möchte, benötigt die erfolgreiche Implementierung der BSI-Standards zur Informationssicherheit. Massgebend sind hierfür die allgemeinen Anforderungen an ein ISMS, die IT-Grundschutzvorgehensweise und die Methode für die Durchführung einer Risikoanalyse.

Der für einen Sicherheitsvorfall relevante BSI-Standard 100-4 baut auf den vorherigen Strategien auf, bildet aber ein eigenständiges Managementsystem für die Geschäftsfortführung und die Notfallbewältigung.

2. Identifizieren und Analysieren

Die Ermittlung von elementaren Gefährdungen legt die Basis für die Priorisierung eines eingetretenen Sicherheitsvorfalls, eine Übersicht von potenziellen Gefährdungen liefert das BSI 200-3. Diese werden in Vertraulichkeit, Integrität und Verfügbarkeit eingestuft. Ergeben sich aus dem spezifischen Einsatzszenario oder Anwendungsfall weitere Gefährdungen, die zu einem nennenswerten Schaden führen können, werden diese als zusätzliche Gefährdungen aufgenommen.

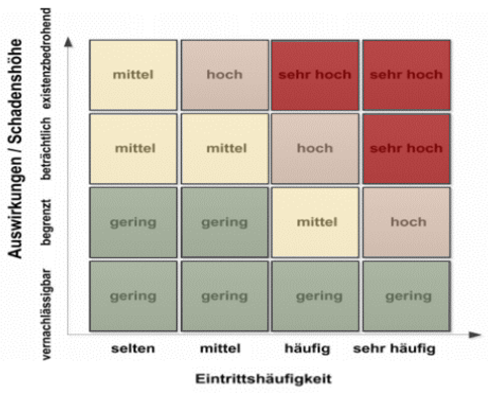

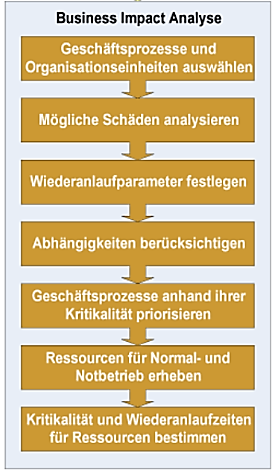

In der Risikoanalyse werden die zuvor identifizierten Risiken nach Eintrittshäufigkeit und Schadenshöhe/Schadensauswirkungen klassifiziert, wobei die Stufen individuell angepasst werden können. Weiter grundlegend ist die Identifikation der Geschäftsprozesse, die für die Aufrechterhaltung des Geschäftsbetriebs entscheidend sind. Mit Hilfe der Business Impact Analyse (BIA) werden die Verfügbarkeitsanforderungen an die Prozesse und deren Ressourcen ermittelt. Der BSI-Standard 100-4 gibt Hinweise und Hilfen, wie die einzelnen Schritte einer BIA im Detail durchgeführt werden können. Das Kennen der eigenen Geschäftsprozesse ist essenziell, diese werden nach ihrer Art in Kernprozesse und unterstützende Prozesse unterschieden, wenn sie eine entscheidende Kritikalität für das Unternehmen besitzen.

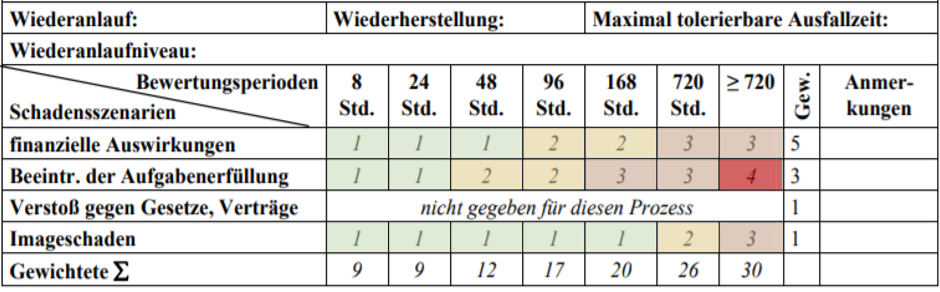

Mit der Schadensanalyse, bezugnehmend auf die Geschäftsprozesse, werden diese an Rahmenparametern wie Schadens- und Schutzbedarfskategorien, Bewertungsperioden und Schadenskategorien bewertet und sollten zusätzlich priorisiert werden. Die Schadenskategorien sind dabei vergleichbar mit den Schutzbedarfskategorien bei der Schutzbedarfsfeststellung nach IT-Grundschutz.

Die möglichen Schäden werden je Geschäftsprozess gewichtet, hierbei sind die maximal tolerierbare Ausfallzeit (MTA), die Wiederanlaufzeit (WAZ) und das Wiederanlaufniveau für die einzelnen Geschäftsprozesse festzulegen.

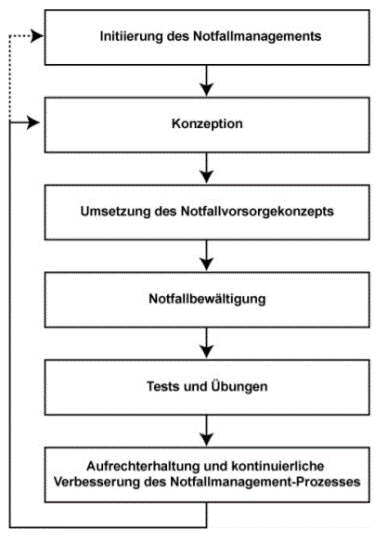

3. Der eigentliche Notfallmanagementprozess

Dieser dient sowohl der Notfallvorsorge, der Notfallbewältigung wie auch der Notfallnachsorge und untergliedert sich in mehrere Phasen, auch Business Continuity Management (BCM) genannt. Die Unterbrechungen von Geschäftsprozessen werden dabei in „Störung“, „Notfall“, „Krise“ und „Katastrophe“ klassifiziert.

Die schnelle und effektive Handlungsfähigkeit in einem Notfall hängt entscheidend von einem effizienten Managementsystem und den vorhandenen Dokumenten ab.

Nur durch eine ausreichende Dokumentation werden getroffene Entscheidungen nachvollziehbar, Handlungen wiederholbar und Schwächen erkannt. Beispiele für zu erstellende Dokumente finden sich im BSI 100-4. Alle Dokumente sollten „dem Ziel und Zweck angemessen“ erstellt werden und in einem einfachen, gängigen Format schnell griffbereit sein. Auch die Integrität und insbesondere die Vertraulichkeit der Dokumente ist zu garantieren, wobei der Zugriff auf das „Need-to-know-Prinzip“ zu beschränken ist.

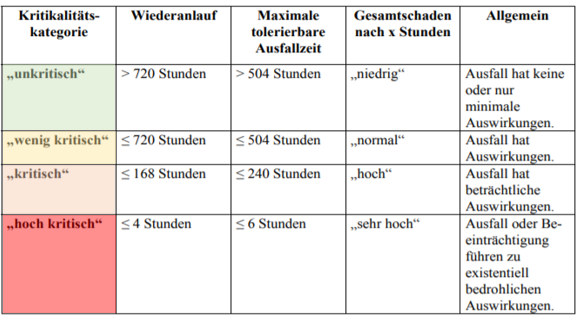

Für die zuvor definierten Geschäftsprozesse aus BIA ist auf die Abhängigkeit bei der Priorisierung für den Wiederanlauf zu achten. Prozesse, die zur Erreichung mehrerer oder höher priorisierter Geschäftsziele entscheidend sind, sollten auch in der Schadensanalyse eine kritische Rolle einnehmen. Die Priorisierung der Geschäftsprozesse wird anhand der Wiederanlaufzeiten in Kritikalitätskategorien von „unkritisch“ bis „hoch kritisch“ zusammengefasst. Bei den Kontinuitätsstrategien werden zumindest die hoch priorisierten Prozesse mit einer Strategie abgesichert.

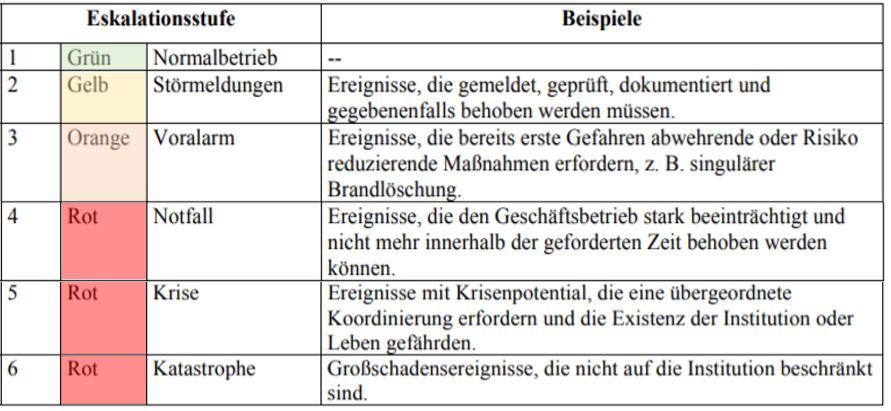

Liegt eine Störung vor, so wird an die entsprechende Fachabteilung eskaliert. Wird eine im Vorfeld definierte Notfallschwelle überschritten, so wird an eine Entscheidungsinstanz für die Notfallbewältigung eskaliert. Die Priorisierung der Eskalationsstufe erfolgt aus den Kriterien und Schwellenwerten, die aus den Erkenntnissen der Risikoanalyse, BIA und Schadensanalyse resultieren.

Zur Notfallbewältigung greift das Notfallhandbuch und umfasst alle benötigten, zuvor erstellten (Teil)Dokumente und stellt eine Struktur bereit, damit im Notfall die notwendigen Massnahmen schnell abgearbeitet werden können. Die Priorisierung entscheidet auch über die notwendige interne bzw. externe Kommunikation. Die Notfalldokumentation sollte aktuell und präzise geführt werden, damit keine wichtigen Aufgaben in der Stresssituation eines Notfalls vergessen werden. Ausserdem sollten historische Referenzdaten aus vergangenen Schadensereignissen dokumentiert werden, um Erkenntnisse aus vergleichbaren Vorfällen ziehen zu können. Abschliessend greifen die Geschäftsfortführungspläne und Wiederanlaufpläne.

4. Lessions learned

Die vorherige Klassifizierung, Analyse und Priorisierung ist essenziell für die erfolgreiche Bewältigung des Sicherheitsvorfalls. Denn nicht alles, was in der ersten Aufregung als Notfall betrachtet wird, stellt tatsächlich einen Notfall dar.

Die Dokumentation bietet Struktur, darf aber benutzbar bleiben, wobei alle Dokumente „dem Ziel und Zweck angemessen“ sein sollen. Restrisiken können akzeptiert werden, müssen aber auch aus juristischen Gründen sorgfältig dokumentiert werden

Autor: Matthias Mader

Quellen:

CAS Cybersecurity und Information Risk Management

Beim nächsten CAS Cybersecurity und Information Risk Management dabei sein?

Persönliche Beratung

Sie würden sich gerne persönlich beraten lassen? Senden Sie ein E-Mail an martina.dallavecchia@fhnw.ch und vereinbaren Sie einen Termin.

Dozenten in diesem sehr praxisorientierten Lehrgang sind:

Martina Dalla Vecchia (FHNW, Programmleitung)

Lukas Fässler (FSDZ Rechtsanwälte & Notariat AG)

Rainer Kessler (PwC)

Andreas Wisler (goSecurity GmbH)